DDos là gì?

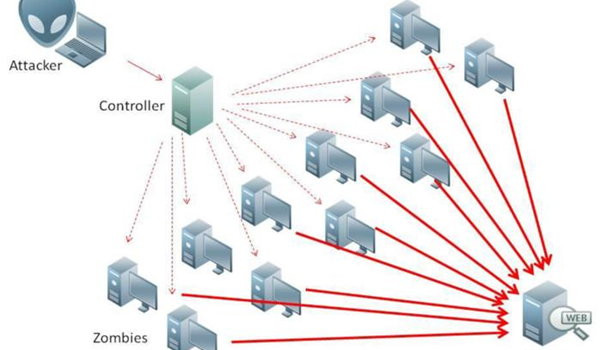

DDos viết tắt của Distributed Denial of Service là tấn công từ chối dịch vụ phân tán và là phiên bản nâng cấp của Dos vì rất khó bị ngăn chặn. Hậu quả sau tấn công DDos là sự sụp đổ của cả một hệ thống máy chủ trực tuyến. Phương thức tấn công của DDos là gì?

DDos được thực hiện bằng cách tăng lượng truy cập trực tuyến từ nhiều nguồn đến máy chủ. Từ đó khiến máy chủ cạn kiệt tài nguyên lẫn băng thông.

DDos không chỉ dùng một máy tính để tấn công mà còn lợi dụng hàng triệu máy tính khác. Chúng cộng hưởng lại sẽ tạo ra các “đợt sóng thần” traffic. Do được phân tán thành nhiều điểm truy cập có dải IP khác nhau, DDos mạnh hơn Dos rất nhiều. Thường rất khó để nhận biết hoặc ngăn chặn các cuộc tấn công DDos. Vậy phiên bản trước của DDos, Dos là gì?

Dos là gì?

Dos hay Denial of Service nghĩa là từ chối dịch vụ. Đây là một hình thức tấn công phổ biến được khá nhiều hacker sử dụng hiện nay. Để tấn công từ chối dịch vụ Dos, tin tặc sẽ tạo ra một lượng rất lớn các truy cập đến máy tính mục tiêu, khiến nó không kịp xử lý kịp các tác vụ cần kíp, từ đó dẫn đến quá tải và ngừng hoạt động.

Mục tiêu của các cuộc tấn công Dos thường là VPS hoặc web server của ngân hàng, các trang thương mại điện tử,… Tuy nhiên, Dos chỉ xuất phát từ một địa điểm duy nhất và chỉ có 1 dải IP nên có thể bị phát hiện dễ dàng và ngăn chặn được.

Phân loại các kiểu tấn công DDos

Hiện nay, tin tặc thường sử dụng các kiểu tấn công DDos sau:

- SYN Flood

- UDP Flood

- HTTP Flood

- Ping of Death

- Fraggle Attack

- Slowloris

- Application Level Attack

- NTP Amplification

- Advanced Persistent Dos (APDos)

- Zero-day DDos Attack

Phân loại DDos – SYN Flood là gì?

SYN Flood là hình thức tấn công được thực hiện để khai thác điểm yếu trong giao thức kết nối mạng TCP (quá trình bắt tay 3 bước). Theo phương thức giao tiếp internet thông thường thì máy chủ sẽ nhận 1 thông điệp nội bộ (SYN) để tiến hành “bắt tay” (handshake). Khi đã nhận được thông điệp, máy chủ sẽ gửi cờ báo nhận (ACK) tới máy lưu trữ ban đầu và đóng kết nối. Nhưng một khi tin tặc đã tấn công SYN Flood, các thông điệp giả mạo sẽ được gửi đi liên tục, dẫn đến kết nối không được đóng lại và dịch vụ bị đánh sập.

Phân loại DDos – UDP Flood là gì?

UDP (User Datagram Protocol) được hiểu là giao thức kết nối không tin cậy. Theo đó, UDP Flood sẽ tấn công gây ngập lụt UDP.

Khi thực hiện phương thức tấn công này, tin tặc sẽ gửi một lượng lớn các gói tin UDP tới một số cổng ngẫu nhiên trên server. Máy chủ kiểm tra và trả lời với một ICMP Destination Unreachable (gói tin không tìm thấy). Khi số lượng yêu cầu UDP vượt quá ngưỡng cho phép, máy chủ sẽ mất khả năng xử lý request, dẫn đến tình trạng từ chối dịch vụ.

Phân loại DDos – HTTP Flood là gì?

HTTP Flood tấn công, gây quá tải bằng cách gửi hàng loạt yêu cầu GET hoặc POST hợp pháp đến máy chủ. Phương pháp này tuy tiêu tốn ít băng thông hơn các kiểu tấn công từ chối dịch vụ khác nhưng vẫn có thể buộc máy chủ sử dụng nguồn tài nguyên tối đa để xử lý tác vụ.

Phân loại DDos – Ping of Death là gì?

Ping of Death là kỹ thuật tấn công làm quá tải hệ thống máy chủ trực tuyến bằng cách gửi đến các gói tin ICMP có kích thước trên 65.536 byte đến mục tiêu. Bởi kích thước tệp vượt quá mức cho phép của gói tin IP nên chúng sẽ được chia thành từng phần nhỏ và gửi đến hệ thống máy đích. Khi đến nơi, các phần này sẽ được phép lại thành một gói tin hoàn chỉnh vượt quá khả năng xử lý của hệ thống, gây tràn bộ nhớ đệm và khiến máy chủ bị treo.

Smurf Attack sử dụng một phần mềm độc hại tên là Smurf để giả mạo địa chỉ IP và gửi các gói ICMP đến máy chủ, gây quá tải hệ thống.

Phân loại DDos – Fraggle Attack là gì?

Fraggle Attack là một kiểu tấn công tương tự như Smurf. Thay vì sử dụng ICMP, Fraggle Attack sẽ gửi một lượng lớn UDP đến máy chủ.

Phân loại DDos – Slowloris là gì?

Tin tặc sẽ gửi đến server một lượng lớn yêu cầu HTTP không hoàn chỉnh. Đồng thời cố gắng duy trì số kết nối tối đa trong thời gian dài. Khi số lượng kết nối của webserver đạt cực đại (webserver bị đầy kết nối), máy chủ sẽ bắt đầu từ chối những yêu cầu kết nối tiếp theo, bao gồm cả request của người dùng thông thường.

Phân loại DDos – Application Level Attack là gì?

Application Level Attack tấn công vào lỗ hổng bảo mật các thiết bị mạng, hệ điều hành server. Đây được xem là loại tấn công tinh vi và gây ra hậu quả lớn nhất.

Phân loại DDos – NTP Amplification là gì?

NTP Amplification là kiểu tấn công khai thác lỗ hổng tính năng Monlist của máy chủ NTP. Monlist là gì? Monlist là danh sách các máy tính kết nối với máy chủ NTP. Cụ thể, tin tặc sẽ gửi request yêu cầu Monlist đến NTP server bằng IP giả. Source IP bị giả mạo chính là địa chỉ IP của máy tính mục tiêu. Vì vậy, các NTP server sẽ liên tục gửi phản hồi Monlist về cho nạn nhân. Điều này khiến hệ thống webserver mục tiêu bị quá tải.

Vì sử dụng IP giả mạo và có khả năng khuếch đại và sử dụng băng thông lớn nên NTP Amplification là một kiểu tấn công “ném đá giấu tay” có tính phá hoại rất cao.

Phân loại DDos – Advanced Persistent Dos (APDos) là gì?

Đây là một loại tấn công có thể gây ra nhiều thiệt hại nghiêm trọng cho nạn nhân. Advanced Persistent Dos sử dụng kết hợp nhiều kiểu tấn công đã được đề cập ở trên. Ví dụ như HTTP Flood, SYN Flood,…. Để làm quá tải hệ thống webserver mục tiêu. Thường thì APDos sẽ gửi hàng triệu yêu cầu/giây và các cuộc tấn công này kéo dài hàng tuần.

Phân loại DDos – Zero-day DDos Attack là gì?

Zero-day DDos Attack là một kiểu tấn công DDos mới, gây quá tải hệ thống bằng cách khai thác các lỗ hổng chưa được vá của máy chủ.

Cách phòng tránh tấn công DDos

Thật ra, không có một cách thức cụ thể nào có thể ngăn chặn hoàn toàn việc bị tấn công Dos/DDos. Tuy nhiên có vài phương pháp giúp bạn giảm bớt phần nào nguy cơ trở thành nạn nhân của DDos.

Định tuyến hố đen

Đây là một giải pháp được đa số quản trị viên mạng thực hiện để phòng tránh các cuộc tấn công Dos/DDos. Bạn cần tạo một tuyến đường lỗ đen để chuyển cá traffic vào đó. Nhằm tránh tình trạng quá tải trên hệ thống. Khi website gặp phải một cuộc tấn công từ chối dịch vụ, nhà cung cấp dịch vụ internet có thể đưa tất cả lưu lượng truy cập quá tải từ website vào lỗ đen để tự bảo vệ mình.

Giới hạn tỷ lệ

Việc giới hạn số lượng yêu cầu trong khả năng máy chủ có thể chấp nhận trong một khoảng thời gian nhất định là cách tốt nhất để giảm thiểu hậu quả Dos/DDos gây ra.Việc giới hạn gửi yêu cầu sẽ làm chậm quá trình tấn công của tin tặc. Tuy nhiên, nếu chỉ sử dụng một phương pháp này thì các hacker vẫn có thể khiến bạn gặp rắc rối với các kiểu DDos phức tạp.

Tường lửa ứng dụng web (Web Application Firewall)

Sử dụng tường lửa ứng dụng web (WAF) là một biện pháp giảm thiểu các cuộc tấn công DDos tầng 7. Theo đó, WAF sẽ lọc các yêu cầu truy cập dựa vào một quy tắc nhất định. Từ đó giúp máy chủ tránh khỏi một số lượng truy cập độc hại.

Anycast Network Diffusion

Phương pháp này giúp máy chủ tránh khỏi tình trạng quá tải. Anycast cũng giống như chuyển nước từ một con sông lớn sang các kênh nhỏ hơn. Cách thức xử lý này cho phép chuyển lượng traffic Dos/DDos đến các điểm có thể quản lý được.

Cách nhận biết các cuộc tấn công Dos và DDos

Tấn công Dos/DDos đôi khi rất khó để phân biệt với các hoạt động truy cập mạng thông thường. Tuy nhiên, khi gặp phải các biểu hiện dưới đây, bạn đã có đủ bằng chứng để nghi ngờ hệ thống máy chủ của mình đang là mục tiêu của các cuộc tấn công Dos/DDos:

- Kết nối mạng bỗng nhiên chậm một cách bất thường (khi mở file hoặc truy cập website đều tốn rất nhiều thời gian).

- Không thể vào được các trang web bình thường vẫn truy cập. Thậm chí, nếu cuộc tấn công quá mạnh, bạn sẽ không thể vào bất cứ website/blog nào.

- Số lượng thư rác trong tài khoản bỗng nhiên tăng đột biến.

Nên làm gì khi bị tấn công Dos/DDos?

Dù biết rằng mình đang bị tấn công Dos/DDos thì đa phần doanh nghiệp vẫn không thể tự xác định được nguồn hoặc đích của cuộc tấn công. Do đó, hãy liên hệ với các kỹ thuật viên về an ninh mạng hoặc nhà cung cấp dịch vụ cho thuê máy chủ để được hỗ trợ:

Nếu không thể truy cập vào file của mình hoặc các website mở rộng từ máy tính thì bạn nên liên hệ với người quản trị mạng để kiểm tra xem máy tính lẫn mạng của tổ chức có đang bị tấn công hay không.

Ngoài ra, bạn cũng cần liên hệ với nhà cung cấp dịch vụ internet (ISP) để nhận được những lời khuyên hành động thích hợp nếu bị tấn công Dos/DDos.

Lựa chọn dịch vụ bảo mật phòng chống DDOS, hạn chế DDOS có thể xảy ra. ví dụ như Thái Triển .Com đang sử dụng dịch vụ của Cloudflare để đảm bảo chống được DDOS.

Trên đây là những thông tin cơ bản về Dos/DDos – cách nhận diện và các phương pháp ngăn chặn hiệu quả. Hy vọng sau khi theo dõi bài viết này, doanh nghiệp đã biết cách để bảo vệ hệ thống máy tính của mình tốt hơn. Chúc bạn thành công!

Theo Mắt Bão.